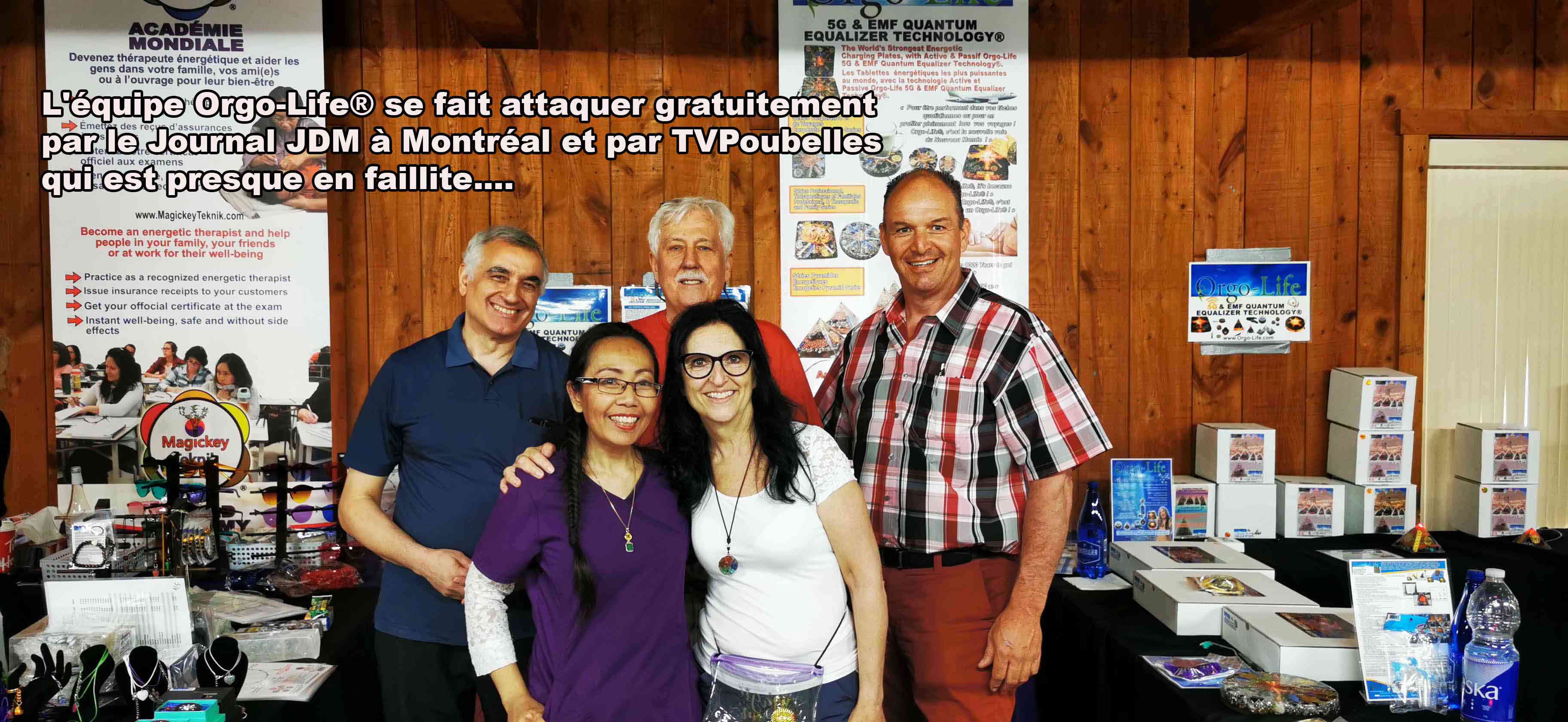

NE LAISSER PAS LE 5G DETRUIRE VOTRE ADN Protéger toute votre famille avec les appareils Quantiques Orgo-Life® Publicité par Adpathway

PARIS – 15 Juin 2024 – la cybersécurité est plus que jamais au cœur des préoccupations. Les dernières heures ont vu l’apparition de nouvelles vulnérabilités critiques, d’attaques de malwares sophistiqués et de réflexions croissantes sur la souveraineté numérique.De VMware à GitHub, en passant par le Danemark, les événements récents soulignent l’urgence d’une vigilance constante. Découvrez pourquoi cette actualité est essentielle et comment elle peut vous impacter.

Le monde de la cybersécurité est en constante évolution, avec de nouvelles menaces et vulnérabilités qui émergent quotidiennement. Restez informé des derniers développements pour protéger vos systèmes et données. Voici un aperçu des actualités les plus importantes de ces dernières heures.

Vulnérabilités et Exploits : Une Course Contre la Montre

Plusieurs vulnérabilités critiques ont été découvertes dans des logiciels largement utilisés. Une action rapide est essentielle pour éviter les exploitations.

- VMware Spring Framework (CVE-2025-41234): Une faille grave permet l’exécution de code à distance via une manipulation du contenu. Une mise à jour immédiate est fortement recommandée.

- Microsoft Defender (CVE-2025-26685): Cette vulnérabilité permet le détournement du hachage Net-NTLM,compromettant potentiellement Active Directory. Un correctif est disponible depuis mai 2025.

- Acer Control Center (CVE-2025-5491): L’exécution de code à distance est possible en exploitant les canaux nommés avec des privilèges système. Des correctifs ont été publiés.

- Amazon Cloud Cam (CVE-2025-6031): Les appareils AEOL sont vulnérables aux attaques de l’homme du milieu via le pontage SSL.

- Spyware Paragon Graphite (CVE-2025-43200): ce logiciel espion utilise une faille zero-click sur iOS, ciblant des journalistes européens. Apple a publié un correctif.

Malware et Cyberattaques : Une Menace Croissante

Les attaques de logiciels malveillants et les cyberattaques sont en augmentation, ciblant divers secteurs et individus.

- Logiciels malveillants distribués via Discord: Des liens expirés ou supprimés sur Discord sont utilisés pour diffuser Asyncrat et Skuld Sterrer, ciblant les portefeuilles de crypto-monnaies.

- JSFireTruck: Une campagne sophistiquée infecte 269 000 sites avec du code JavaScript malveillant, utilisant des techniques d’empreintes digitales et d’obscurcissement pour rediriger les utilisateurs vers des escroqueries.

- Phishing sur GitHub: Les attaquants exploitent les flux de code OAuth 2.0 pour voler les jetons des développeurs,mettant en danger la chaîne d’approvisionnement.

- Violation de données chez Episource: Les données sensibles de milliers de patients ont été divulguées, augmentant le risque d’attaques de rançongiciels.

- Attaques contre les corps publics aux États-Unis: Des interruptions opérationnelles ont été signalées dans les services gouvernementaux et judiciaires en Caroline du Nord et en Géorgie.

Politiques et Souveraineté Numérique : Vers un Contrôle Accru

Les gouvernements prennent des mesures pour renforcer leur souveraineté numérique et réduire leur dépendance aux fournisseurs étrangers.

- Le danemark passe à l’open source: Le pays remplace les logiciels propriétaires de microsoft par BookOffice, une solution open source, pour renforcer sa souveraineté numérique.

- Leadership en cybersécurité aux États-Unis: Harry Coker, Jr., directeur national de la cybersécurité, promeut une approche apolitique et collaborative de la sécurité nationale.

Tableau Récapitulatif des Menaces et Vulnérabilités

| Vulnérabilité VMware Spring Framework | Exécution de code à distance | compromission du système | Mettre à jour immédiatement |

| Vulnérabilité Microsoft Defender | Détournement de hachage Net-NTLM | Compromission d’Active Directory | Appliquer le correctif de mai 2025 |

| Malware distribué via Discord | Vol de crypto-monnaies | perte financière | Être vigilant face aux liens suspects |

| Campagne JSFireTruck | Redirection vers des escroqueries | Vol d’informations personnelles | Utiliser un bloqueur de publicités et un antivirus |

| Phishing sur GitHub | Compromission de la chaîne d’approvisionnement | Vulnérabilités dans les logiciels | Vérifier l’authenticité des demandes d’accès |

Cybersécurité : Protéger Votre Entreprise et Vos Données

La cybersécurité est devenue une priorité absolue pour les entreprises de toutes tailles. Les menaces évoluent constamment, et il est crucial de mettre en place des mesures de protection efficaces. Une stratégie de cybersécurité robuste comprend plusieurs éléments clés :

- Évaluation des risques: Identifier les vulnérabilités et les menaces potentielles.

- Formation du personnel: Sensibiliser les employés aux risques de phishing et autres attaques.

- Mise à jour des logiciels: Appliquer régulièrement les correctifs de sécurité.

- Protection des données: Crypter les données sensibles et mettre en place des contrôles d’accès stricts.

- plan de réponse aux incidents: Préparer un plan pour réagir rapidement en cas d’attaque.

Astuce: Utilisez un gestionnaire de mots de passe pour créer et stocker des mots de passe complexes et uniques pour chaque compte.

Le Saviez-vous ?: Le coût moyen d’une violation de données a augmenté de 15 % au cours des trois dernières années, atteignant 4,35 millions de dollars en 2022.

FAQ sur la Cybersécurité

Qu’est-ce que la cybersécurité et pourquoi est-ce important ? La cybersécurité est la protection des systèmes informatiques et des données contre les menaces numériques. Elle est essentielle pour préserver la confidentialité, l’intégrité et la disponibilité des informations. comment puis-je protéger mon entreprise contre les attaques de cybersécurité ? Mettez en place une stratégie de cybersécurité complète,incluant l’évaluation des risques,la formation du personnel,la mise à jour des logiciels et la protection des données. Quels sont les types de menaces de cybersécurité les plus courants ? Les menaces les plus courantes incluent les logiciels malveillants, le phishing, les attaques de rançongiciels et les violations de données. Comment puis-je reconnaître une tentative de phishing ? Soyez vigilant face aux e-mails suspects,aux demandes d’informations personnelles et aux liens inconnus. Vérifiez toujours l’adresse de l’expéditeur et le contenu du message. Que dois-je faire si je suis victime d’une attaque de cybersécurité ? isolez immédiatement le système compromis, signalez l’incident aux autorités compétentes et mettez en œuvre votre plan de réponse aux incidents.La cybersécurité est un enjeu majeur pour tous. Quelles mesures prenez-vous pour protéger vos données ? Partagez cet article et vos réflexions avec vos contacts !

.png) 4 week_ago

32

4 week_ago

32

French (CA)

French (CA)